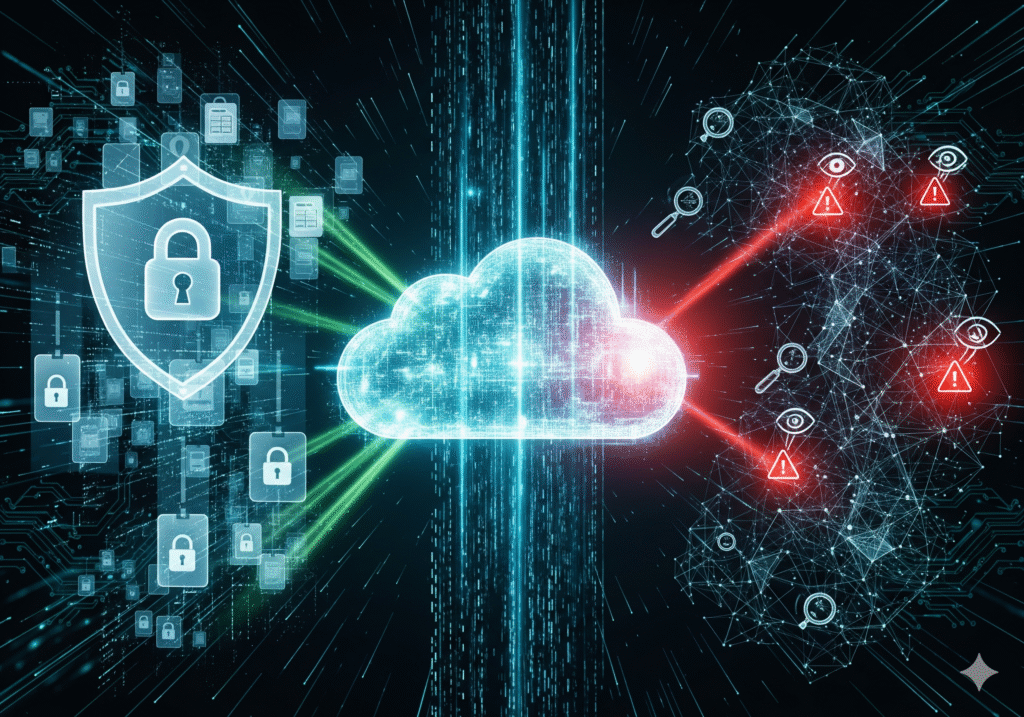

El uso de la nube se ha convertido en el estándar para alojar aplicaciones y servicios debido a su escalabilidad, accesibilidad y reducción de costos en infraestructura. Sin embargo, esta centralización también la convierte en un objetivo atractivo para los ciberatacantes. Según el informe de seguridad en la nube de ENISA (Agencia de Ciberseguridad de la Unión Europea) y las guías del OWASP Cloud Top 10, existen múltiples vectores de ataque que deben ser comprendidos y gestionados.

De manera general, las amenazas se clasifican en:

- Internas: ocasionadas por configuraciones incorrectas, errores humanos o falta de controles.

- Externas: ataques realizados por actores maliciosos que buscan vulnerar plataformas y aplicaciones desde fuera.

- Mixtas: combinación de fallos internos con ataques externos, lo que amplifica el impacto.

No existe un entorno 100% seguro: la falta de control, monitoreo y actualización puede abrir la puerta a incidentes críticos.

1. Inyección SQL

La inyección SQL (SQLi) consiste en insertar sentencias maliciosas en consultas a bases de datos con el fin de robar, modificar o eliminar información. Es una de las vulnerabilidades más críticas señaladas por OWASP.

- Ejemplo: manipular un formulario de login para acceder sin credenciales válidas.

- Mitigación: uso de consultas parametrizadas, validación de entradas, y ORMs (Hibernate, Entity Framework).

- Caso real: múltiples filtraciones en universidades y gobiernos locales han sido producto de SQLi por falta de sanitización en formularios web.

2. Cross-Site Scripting (XSS)

El XSS se produce cuando un atacante inyecta código malicioso (normalmente JavaScript) en una aplicación, que luego es ejecutado por el navegador de otro usuario.

- Tipos principales:

- XSS almacenado: el código malicioso queda persistente en el servidor (ejemplo: comentarios en un foro).

- XSS reflejado: el script se ejecuta a través de URLs manipuladas.

- Ejemplo práctico: un enlace recibido por WhatsApp que instala un script en el navegador o en una aplicación móvil.

- Mitigación: sanitización de entradas, políticas CSP (Content Security Policy), validación estricta de datos.

- Nota: aunque inicialmente asociado a páginas web, el XSS también afecta aplicaciones móviles y sistemas operativos desactualizados, aumentando el riesgo.

3. Autenticación y Gestión de Sesiones Vulnerables

Las aplicaciones en la nube suelen ser blanco de ataques cuando presentan fallas en su gestión de identidad.

- Problemas comunes:

- Contraseñas débiles o almacenadas en texto plano.

- Sesiones que no expiran.

- Ausencia de autenticación multifactor (MFA).

- Ejemplo: ataques de fuerza bruta contra claves como “123456”.

- Mitigación:

- Implementar MFA/2FA y CAPTCHA.

- Uso de algoritmos de hashing seguros (bcrypt, Argon2).

- Tokens con expiración (JWT).

Según NIST SP 800-63B, la autenticación multifactor debe ser el estándar para entornos críticos.

4. Exposición de Datos Sensibles

La pérdida o robo de datos confidenciales (como tarjetas de crédito o información personal) es una de las amenazas más graves en entornos cloud.

- Causas frecuentes:

- Uso de HTTP en lugar de HTTPS.

- Bases de datos mal configuradas (ejemplo: buckets de AWS S3 sin restricciones).

- Cifrado débil o inexistente.

- Caso real: la filtración de Equifax (2017), que expuso los datos de más de 145 millones de personas, se debió a servidores mal configurados.

- Mitigación:

- Uso de TLS 1.3 para datos en tránsito.

- Cifrado en reposo con AES-256.

- Reducción al mínimo de la recolección de información.

Importante: algoritmos como MD5 o SHA-1 están obsoletos y no deben usarse en sistemas modernos.

5. APIs Inseguras

Las APIs son el motor de la comunicación en la nube, pero también un punto débil si no están bien protegidas.

- Riesgos principales:

- Falta de autenticación (APIs públicas sin validación).

- Exposición de datos sensibles.

- Ausencia de limitación de tasa (Rate Limiting).

- Vulnerabilidades de inyección (LDAP, GraphQL introspection).

- Caso real: en 2018, la API de Facebook expuso datos de más de 50 millones de usuarios.

- Mitigación:

- Uso de OAuth 2.0 y API Keys seguras.

- Implementación de API Gateways.

- Validación estricta de inputs.

6. Amenazas en Aplicaciones Móviles

Las aplicaciones móviles, muchas de ellas vinculadas con servicios en la nube, enfrentan riesgos particulares:

- Reverse engineering: descompilar APKs/IPAs para extraer credenciales o lógica interna.

- Almacenamiento inseguro: uso de SharedPreferences (Android) o UserDefaults (iOS) para datos sensibles.

- Enlaces maliciosos: archivos compartidos por WhatsApp, correos o drives pueden instalar malware.

- Mitigación:

- Ofuscación de código (ProGuard).

- Certificado pinning.

- Evitar root/jailbreak en dispositivos.

- Descarga de aplicaciones solo desde fuentes oficiales.

7. Cómo Detener un Ataque en Progreso

Una vez iniciado un ataque, la respuesta rápida es clave.

- Medidas principales:

- Limitación de velocidad (rate limiting).

- Filtrado de red y bloqueo de IPs sospechosas.

- Uso de firewalls de aplicaciones web (WAF).

- Protección DDoS basada en la nube.

- Planificación de respuesta a incidentes (IRP).

El NIST Cybersecurity Framework (CSF) recomienda contar con protocolos documentados para contener, erradicar y recuperar un sistema tras un incidente.

8. Riesgos Comunes en el Uso de APIs y Servicios Cloud

Además de los puntos anteriores, se destacan los siguientes riesgos:

- Configuraciones inseguras.

- Uso de versiones obsoletas.

- Insuficiente validación de datos.

- Reutilización de tokens o sesiones.

- Exposición excesiva de datos personales no necesarios.

Conclusión

Las aplicaciones en la nube han transformado la manera en que las organizaciones operan, pero también han abierto nuevas superficies de ataque. Los ejemplos analizados (SQLi, XSS, APIs inseguras, exposición de datos) muestran que las vulnerabilidades persisten tanto en aplicaciones web como móviles.

La prevención requiere una estrategia integral basada en:

- Configuración segura desde el inicio (Security by Design).

- Monitoreo continuo y auditorías de seguridad.

- Cifrado robusto en tránsito y reposo.

- Aplicación de estándares internacionales como OWASP Top 10 y NIST CSF.

La nube ofrece ventajas innegables, pero solo será un entorno seguro si las medidas de seguridad se implementan de manera correcta y constante.